Synopsis

Cet article explique de manière concise les étapes essentielles pour migrer avec succès une Certificate Authority (AD-CS) type Root/Enterprise CA de Windows Server 2012 R2 vers Windows Server 2022. Vous apprendrez comment préparer, sauvegarder et restaurer les données tout en surmontant les défis potentiels liés à la migration. Un guide pratique pour assurer une transition en douceur vers la dernière version de Windows Server en réutilisant le même nom de CA.

- Ancien serveur : CUS-CA-01 (2012R2)

- Nouveau serveur : CUS-CA-02 (// 2022) -> CUS-CA-01 (2022)

Prérequis

- Avoir un utilisateur du domaine avec droits Domain & Schema Administrator

- Faire un snapshot (et/ou backup) de CUS-CA-01 (2012R2)

- Creer une seconde VM en Windows Server 2022 (CUS-CA-02), l’ajouter au domaine et la mettre à jour

- Faire un printscreen des « Issued Templates »

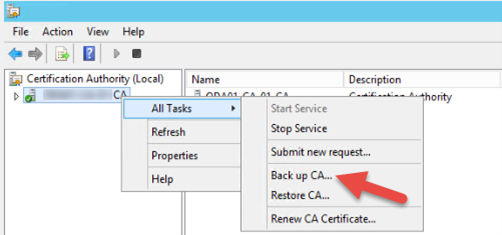

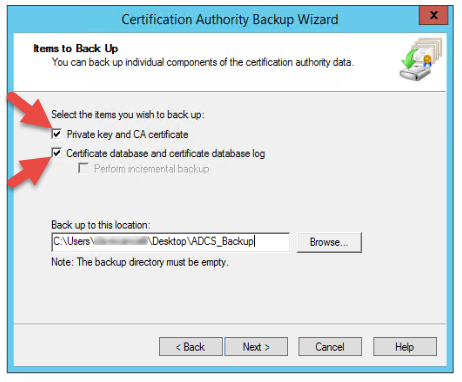

Backup Certificate Authority

- Se connecter à CUS-CA-01 (2012R2)

- Ouvrir la MMC Certificate Authority

- Faire une clic droit sur le nom de la CA -> All Tasks -> Back up CA…

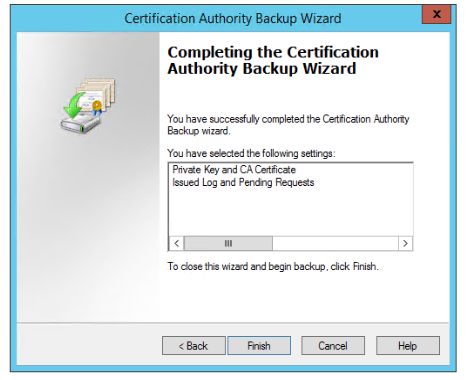

- Sélectionner les deux cases et l’emplacement du backup

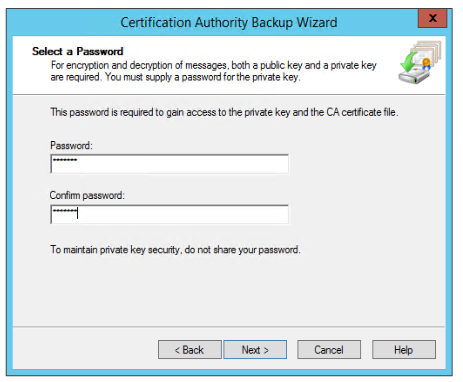

- Fournir un mot de passe à garder en tête pour plus tard

- Cliquer sur Finish pour terminer le process

Backup Registry

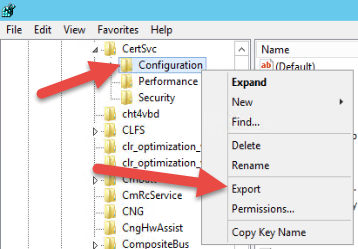

- Ouvrir la Registry (regedit)

- Naviguer jusqu’a la clé HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc

- Exporter la clé Configuration via un clic droit -> Export

- Copier les fichiers créés vers CUS-CA-02 (2022)

Uninstall AD-CS | CUS-CA-01 (2012R2)

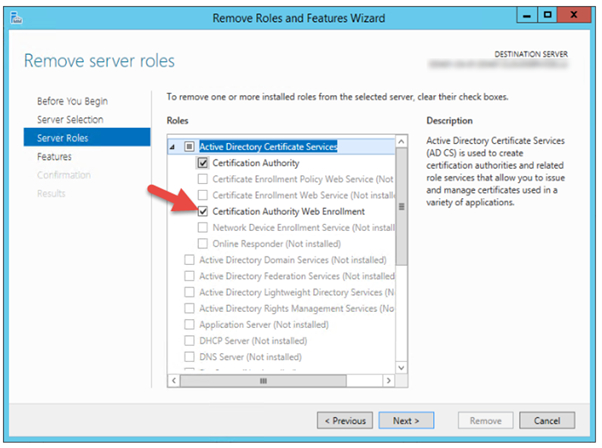

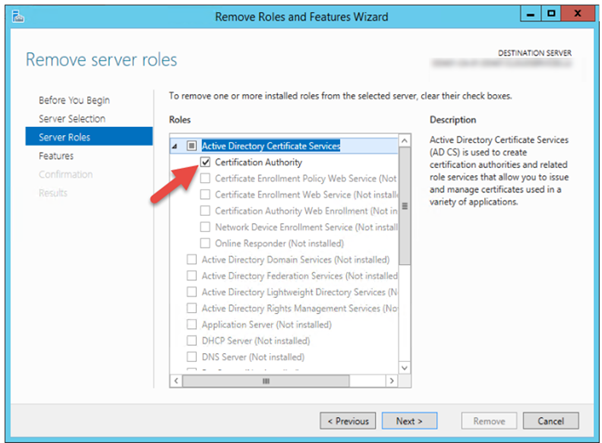

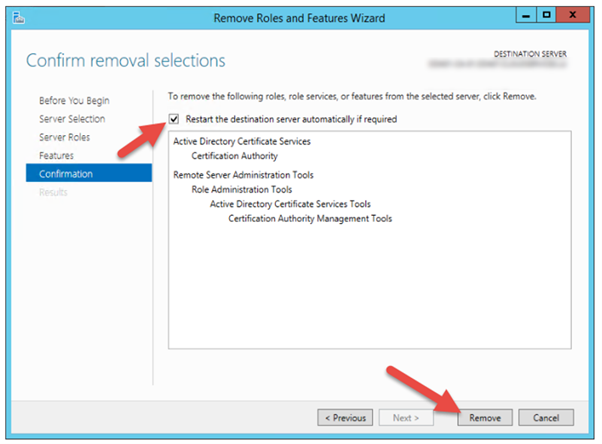

- Aller sur Server Manager de CUS-CA-01 (2012R2) -> Manager -> Remove Roles and Services

- Supprimer (en décochant) tous les rôles CA avant de supprimer le rôle Certification Authority

- Après avoir supprimé tous les rôles CA, relancer le wizard et déselectionner cette fois Certification Authority

- Après redémarrage, éteindre CUS-CA-01 (2012R2)

Install AD-CS | CUS-CA-02 (2022)

- Se connecter à CUS-CA-02 (2022)

- Changer son IP par celle de CUS-CA-01 (2012R2)

- Se reconnecter en RDP via l’IP de CUS-CA-01 (2012R2)

- Se connecter à l’Active Directory pour supprimer le Compute Object CUS-CA-01

- Changer le nom de la machine CUS-CA-02 en CUS-CA-01

- Après redémarrage, se connecter en RDP via le nom DNS CUS-CA-01

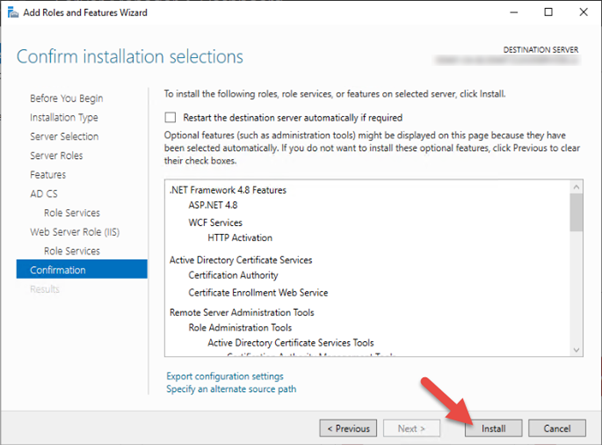

- Naviguer dans Server Manager -> Add Roles and Features

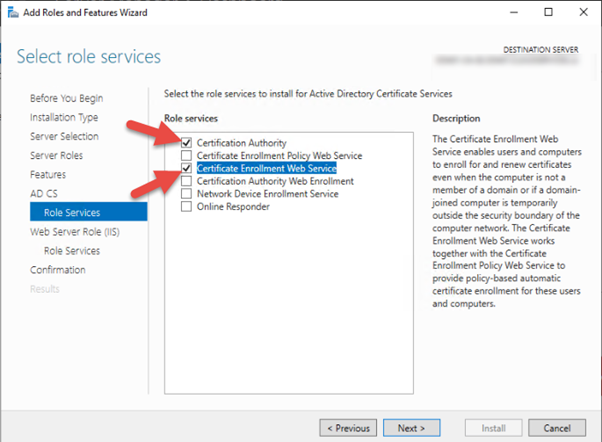

- Cocher Active Directory Certificate Services and cliquer sur Add Features

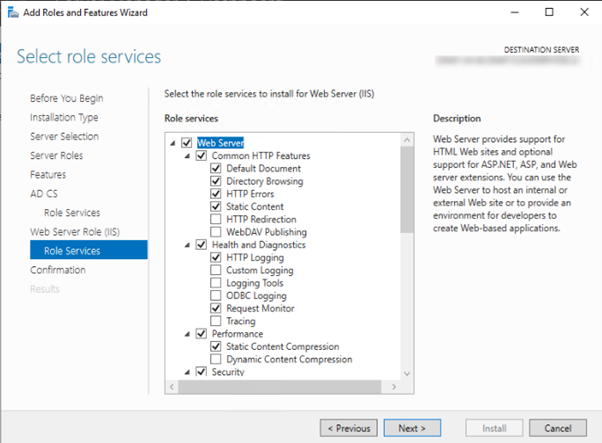

- Sur la page Role Services cocher Certificate Authority et Certificate Enrollment Web Service

- Les paramètres par défaut suffisent dans la plupart des cas, Next …

- Cliquer sur Install puis fermer le wizard une fois terminé

Configure AD-CS | CUS-CA-01 (2022)

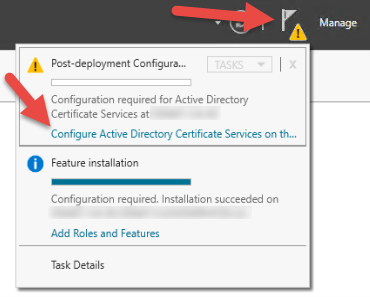

- Naviguer dans Server Manager -> Warning Flag -> Configure Active Directory Certificate Service on th…

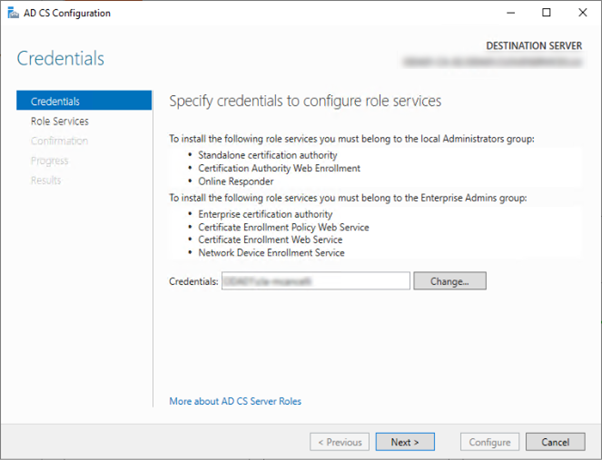

- S’assurer que l’utilisateur est bien Domain/Schema Administrator

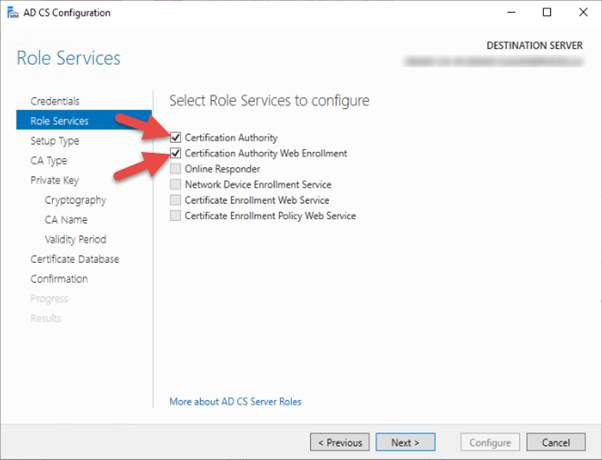

- Cocher Certificate Authority et Certificate Authority Web Enrollment

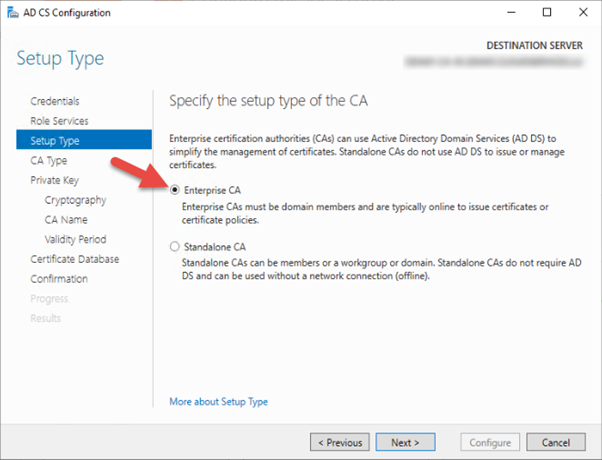

- Choisir Enterprise CA

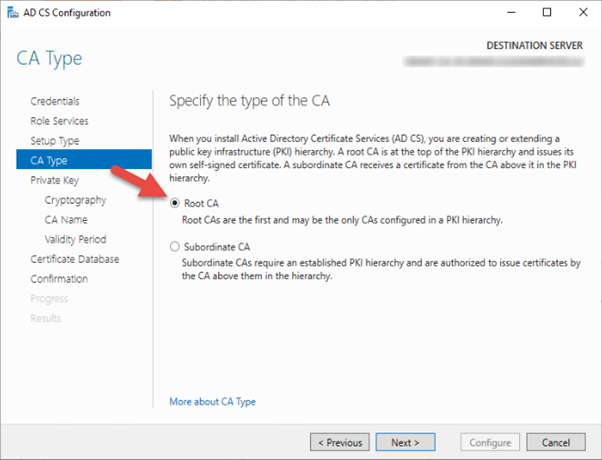

- Choisir Root CA

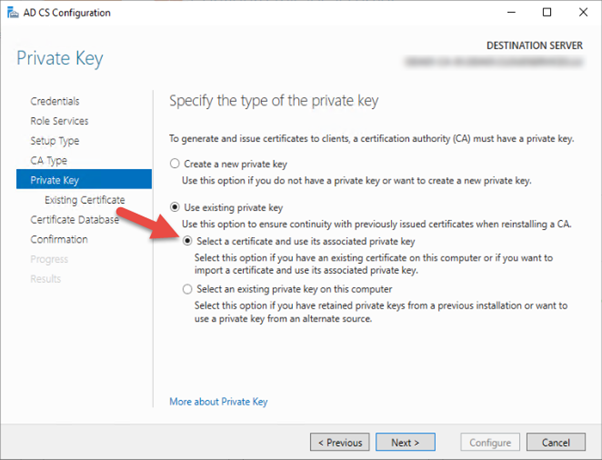

- Choisir Select a certificate and use its associated private key

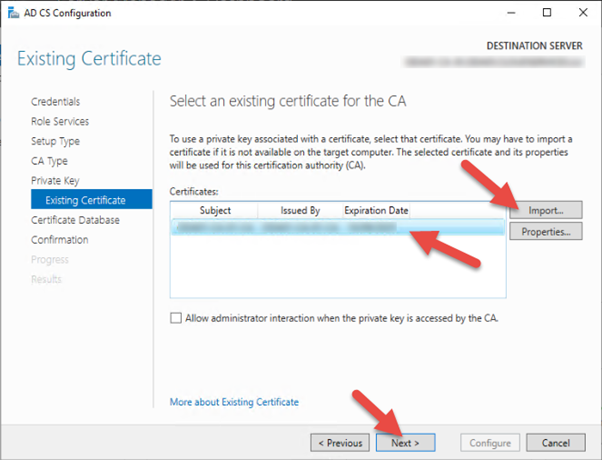

- Cliquer sur Import -> Choisir le certificat Root CA précédemment exporté

- Sélectionner le certificat importé (Surligné en bleu)

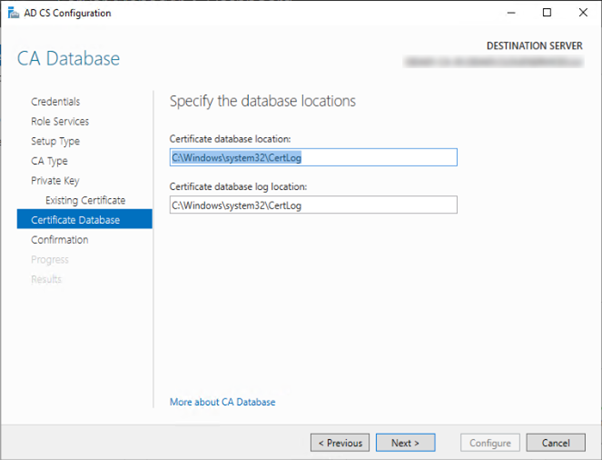

- Laisser par défaut (A moins de vouloir les déplacer sur un autre disque)

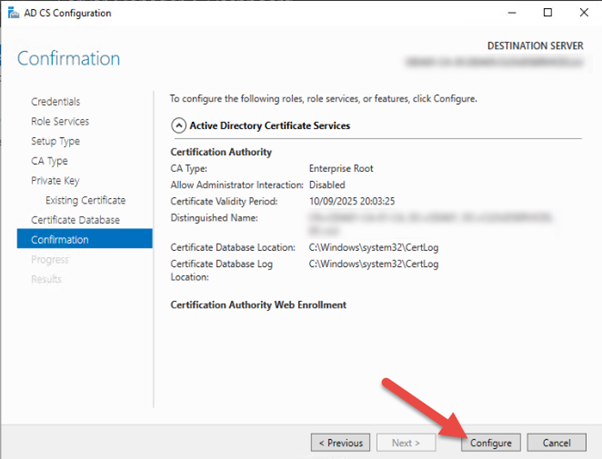

- Cliquer sur Configure pour lancer l’installation

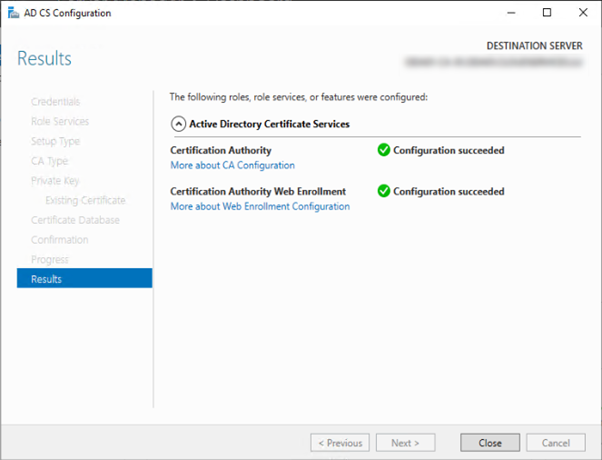

- Fermer le wizard une fois fini avec Configuration succeeded

Restore AD-CS backup

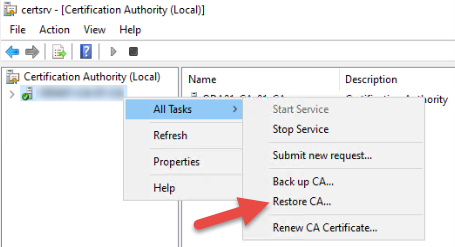

- Naviguer dans Server Manager -> Tool -> Certificate Authority

- Clic droit sur le Serveur -> All Tasks -> Restore CA…

- Cliquer sur OK une fois le Pop-Up de confirmation d’extinction du service AD-CS affiché

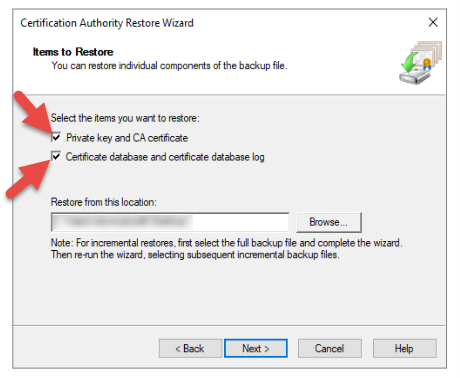

- Cliquer sur Next pour démarrer l’Authority Restore Wizard

- Cocher les deux cases et browser vers le dossier de backup de CUS-CA-01 (2012R2) precedemment copié

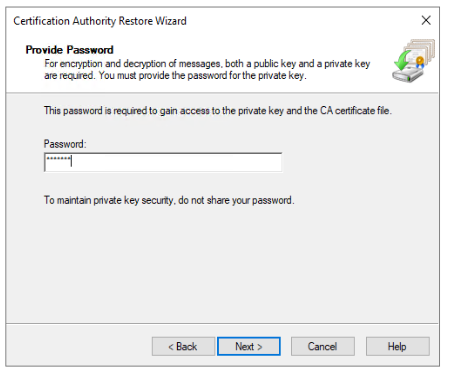

- Taper le mot de passe utilisé pendant le process de backup

- Cliquer sur Finish pour terminer le restore

- Cliquer sur Yes pour démarrer le service AD-CS

Restore Registry

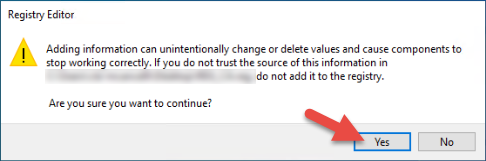

Dans le cas ou le nom du serveur est changé, il faut ouvrir le fichier .reg et renommer les occurrence avec le nouveau nom de la CA.

Dans notre cas la machine a strictement le même nom, aucun changement n’est donc necessaire.

- Ouvrir le fichier .reg -> Yes

Reissue Templates

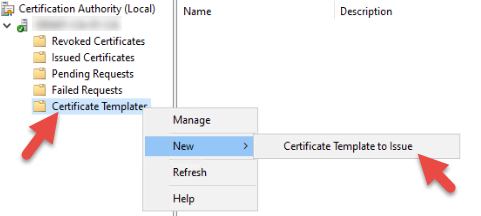

- Naviguer dans Server Manager -> Tools -> Certificate Authority

- Clic droit sur Certificate Templates -> New -> Certificate Template to Issue

- Sélectionner les Templates à activer (Pré-requis 4)

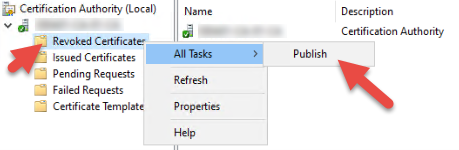

Publish CRL

- Clic droit sur Revoked Certificates -> All Tasks -> Publish

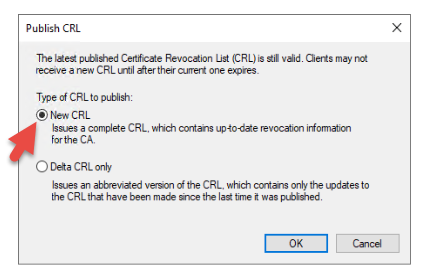

- Choisir New CRL -> OK

- Si cette erreur apparaît, vérifier que vous êtes bien Domain/Schema Administrator, redémarrer la VM et réessayer… ca devrait passer

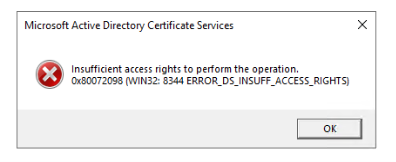

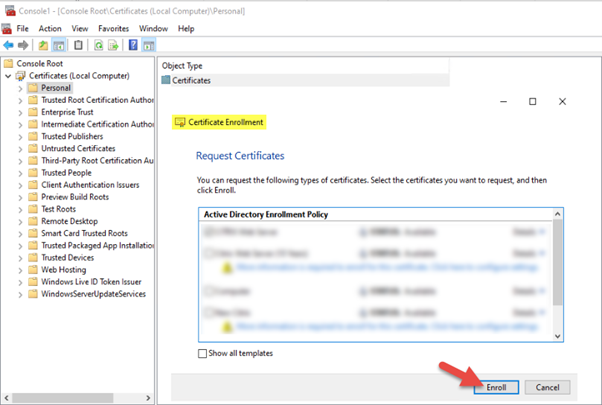

Test Certificate Authority

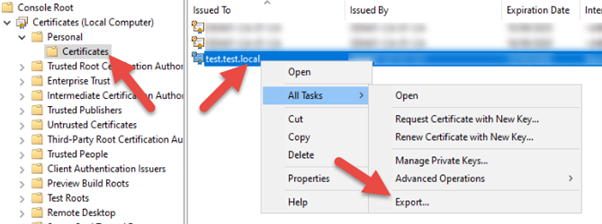

- Créer un nouveau certificat (Certificate Enrollment)

- Exporter en fichier le nouveau certificat

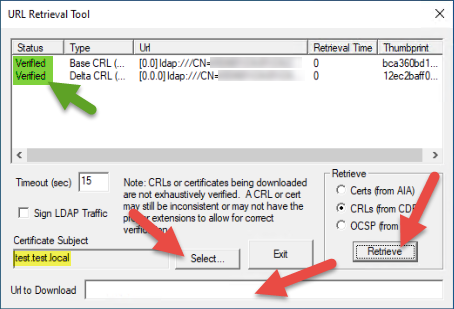

- Ouvrir un Command Prompt as Administrator

- certutil -URL http://test

- Vider la partie Url to Download

- Importer le Certificat via Select…

- Cliquer sur Retrieve

- Le status doit être Verified

Cleaning

- Supprimer la VM CUS-CA-01 (2012R2) de l’Hyperviseur

- Supprimer l’objet CUS01-CA-02

- Active Directory

- Monitoring

- Firewall

- DNS